|

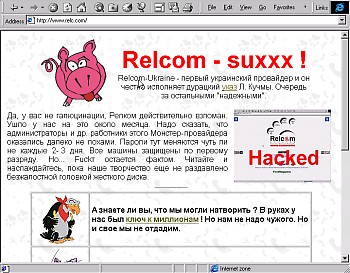

Как был взломан "Релком-Украина"

Опубликовано: dl, 19.09.98 12:00

Это произошло в субботу, 19 сентября в 12.00. Мы всего лишь сменили гордость

Релкома - www - на то, чем вы можете любоваться до сих пор

здесь (за что спасибо Д.

Леонову).

Это произошло в субботу, 19 сентября в 12.00. Мы всего лишь сменили гордость

Релкома - www - на то, чем вы можете любоваться до сих пор

здесь (за что спасибо Д.

Леонову).

Надо сказать, что Релком-Украина известен параноидальной любовью к

безопасности своих машин. С год тому назад на их машинах какая-то западная поисковая

система засекла файлы с детской порнографией (видно просто сопоставили имя+размер уже

имеющихся в коллекции ФБР картинок); с тех пор там любой работающий в шелле каждые 10

мин вводит "last -20".

Часть кейлога с виндоуз-машины Релкома:

:toc[RETURN]sasha[RETURN]octybj89[RETURN]last -20 uueurostt[RETURN]last -20

uueurost[RETURN]last -20

Собственно, взлом то был чисто дружеским. Мы не хотели "убивать" Релком. Никакая

информация не была стерта (лишь файл index.html был переименован в suxxx.htm), не были

выведены из строя роутеры, да и оперативность, с которой починили сайт (1,5 часа) говорит не о

"шустрости" админов, а о том, что мы не усложняли им задачу.

Вам не терпится узнать как же это мы ухитрились взломать чуть ли не самого

защищенного провайдера Украины ? Все очень просто: люди, уделявшие особое внимание

Unix серверам совсем забыли о том, что существуют открытые рабочие станции под Windows с реальными

ИП-шниками.

Л

и

р

и

ч

е

с

к

о

е

о

т

с

т

у

п

л

е

н

и

е |

Этим летом, когда вышел BackOrifice, я написал скромненький сканер, который проверял

31337 порт на предмет BO. Запустил его на ночь. На следующее утро я получил от провайдера

сообщение типа "еще одно письмо с угрозой расправы за попытки сканирования сетей и я

закрываю вам все UDP порты на выход". Ну что ж... Я порылся в своем ночном "улове", а в

каждой подсетке C оказалось по 10-15 зараженных машин, и свил себе гнездо в одном

скромном институтском компьютере далекого города. Надо сказать, что BO я значительно

переделал расширив возможности. Теперь сканирование сетей шло с удаленного компьютера.

Подсетки я выбирал чисто случайно. Без определенной цели. Среди улова была машина

(насколько я понял финансового директора) предприятия, выпускающего навигационное

оборудование для оборонной промышленности РФ. Папка "Мои документы" имела следующее

содержание:

Contents of directory 'c:\мои документы\*.*':

0 D------ 11-11-96 09:21 .

0 D------ 11-11-96 09:21 ..

16384 -A----- 02-20-98 16:59 Salary.xls

0 D------ 06-24-98 13:13 Gyrocompass

0 D------ 03-03-97 11:33 Отчеты

0 D------ 03-03-97 11:32 Планы

0 D------ 07-02-98 14:37 VISTA

0 D------ 03-26-97 15:13 Ходатайства

0 D------ 05-08-98 13:53 Картинки

20480 -A----- 12-16-97 15:00 График отпусков 1998.doc

0 D------ 07-14-98 16:24 радио

0 D------ 03-12-97 09:04 labels

0 D------ 07-02-98 09:20 Гироскопы

0 D------ 03-24-97 12:25 Обоснования

52224 -A----- 07-15-98 16:07 bins.doc

0 D------ 06-30-98 16:03 ProSoft

19456 -A----- 05-22-98 09:23 Визы1.doc

0 D------ 03-14-97 09:35 Распоряжения

23040 -A----- 05-28-98 08:20 list1.doc

89056 -A----- 07-15-98 16:04 Bv4bnsv2.tif

0 D------ 02-12-97 10:04 strat

567544 -A----- 07-16-98 12:54 oernst.ra

0 D------ 03-03-97 11:33 Служеб_зап

227235 -A----- 07-06-98 16:22 price-se.htm

0 D------ 01-28-98 15:44 КАЛМАН

19456 -A----- 12-18-97 12:21 Визы.doc

0 D------ 04-17-98 11:33 iso

0 D------ 10-01-97 18:03 федерал

0 D------ 05-25-98 15:54 Мафтер

0 D------ 04-30-98 15:24 Подпись

19456 -A----- 05-20-98 16:12 ip-адреса.doc

0 D------ 06-25-97 17:10 Характеристики

0 D------ 03-13-97 18:35 Договора

0 D------ 07-07-98 16:03 FOG

24064 -A----- 05-20-98 10:43 Галкин_бланк.doc

0 D------ 07-02-98 15:27 Итоговые собрания

0 D------ 07-17-97 11:08 Внутр факсы

0 D------ 07-09-98 15:17 Морозов

0 D------ 06-10-98 12:23 Трофимов

0 D------ 06-10-98 16:57 Столы

0 D------ 03-03-97 11:36 Положения

0 D------ 02-24-98 09:50 Программы

360 -A----- 07-14-98 15:58 RealPlayer.lnk

0 D------ 07-20-98 10:16 Приказы о командир

0 D------ 03-03-97 11:33 Статистика

19456 -A----- 07-16-98 15:00 Лист 5 Договора подряда.doc

6731 -A----- 07-28-98 10:14 Dog-pmo2.asc

0 D------ 03-06-98 15:20 ping

41984 -A----- 07-29-98 14:30 Dog-pmo2.doc

0 D------ 04-17-97 09:52 Vizitka

0 D------ 04-30-97 12:57 Командировки

0 D------ 03-26-97 11:52 Перечень ПЭВМ

0 D------ 07-18-97 09:27 Приказы

0 D------ 07-29-98 18:07 Договора подряда

0 D------ 07-25-97 09:54 Знаки

Total files: 55

Кроме того на этой машине был доступ еще к десятку офисных компьютеров. Неплохой улов, не

правда ли ? Я честно написал чудаку письмо о том, что у него проблемы и предложил

приехать к ним и научить как хранить свои тайны. Чудак сказал мне "спасибо" и все.

Orifice кто-то убил, но дальнейшее сканирование их сети показало, что у их разделенные

ресурсы доступны через 139. А пароли:

Resource: 'P_5_VER' Password: '1478'

Resource: '15997' Password: '82239'

Resource: '1_HP_133' Password: '1478'

Resource: 'BTO' Password: 'BTO'

Resource: 'SMIRNOFF' Password: 'SMIRNOFF'

Resource: 'FS6' Password: '82239'

Resource: 'FS2' Password: 'SMIRNOFF'

Resource: 'FS1' Password: '1478'

Resource: 'HALL' Password: 'OIS'

Resource: 'HP150' Password: 'NESTOR'

Resource: 'NT' Password: '548935Yу'

Resource: 'ONR' Password: '1478'

Resource: 'OASUP' Password: '548935 '

Resource: 'ONR' Password: '548935`?Ш '

ScreenSaver password: 'PSSDUDE'

кажется так до сих пор и висят ;)). Вышеперечисленное я публикую как привет директору

этого предприятия. Так что, запускайте свои Legionы. Разочаровавшись в человеческой

благодарности я решил действовать более конкретно.

Следующей жертвой оказался наш местный провайдер. Достаточно быстро я "освоил" весь их

офис, включая НТ-сервер с НТФС. Кроме того, имел пароли к 3-м Юникс машинам. Так как

бэкапы хранились не на специальных устройствах, а на жестких дисках, то в моей власти

было за ночь уменьшить число провайдеров в нашем городе на одного. Я этого не сделал -

опять написал письмо сисадмину. В качестве благодарности мне предложили слепить сайт по

безопасности и около 10 часов бесплатного интернета ;)). Я опять долго смеялся над своей

добротой. |

|

Очередной машиной, на которой мой сканер зарегестрировал наличие

BackOrifice

оказался 193.124.229.71 - KROK из офиса Релком-Украина. Сразу же я убил там "чужую"

бошку и поставил свою - с паролем и измененным портом. Таким образом, я уже тогда

оказал Релкому неоценимую услугу - если бы первым ее нашел не я, то проблемы могли бы

быть куда серьезнее.

Я даже и не надеялся на то, что получу от Релкома какую-то благодарность. Даже

интернетовская безлимитка в Киеве мне просто не нужна, а денег они все равно не

заплатили бы. Я посоветовался со своим "коллегой" и мы решили пока просто понаблюдать за

тем как работает первый украинский провайдер, чужой опыт всегда полезен ;).

Кейлоги велись круглосуточно практически на всех машинах, а потом мы выкачивали

их пользуясь двумя редиректами. Кстати, устанавливать редиректы мне просто нравится, и

как показывает практика, в том режиме, в котором мы работаем, найти нас невозможно.

Много раз наши кейлоги регистрировали смены паролей. Самый простой пароль имел

5 символов (User:alesha, passw:mzo.5), а стандартно включали по 8-9 символов (Se05WebMr,

NiaTwThly, EpK0Qw33). Немного посовещавшись мы приняли решение всего лишь поменять

www - хоть моральное удовлетворение получить. Здесь нас поджидали некоторые трудности.

Во-первых, машина ultra.ts.kiev.ua (на ней хранится ввв) оказалась уж очень хорошо

защищена. Нам пришлось установить редирект на офисной машине с романтичным

названием Olways для входа на нее телнетом.

Но выход мы нашли. В субботу утром мы пользуясь редиректами закачали в один

сильно захламленный инкаминг забытой богом ФТП файлы с нашей страничкой. Затем,

используя двойной редирект зашли сначала телнетом на машину uacom.ts.kiev.ua

(дозвоночный сервер) проверили пароли к главному серверу.

Когда мы зашли на ultra.ts.kiev.ua то запустив фтп-клиент, повытягивали наши

заготовки пока что в каталог zz. Ну, а затем уже одному не составляло труда менять ввв,

пока другой чистил логи под другим паролем (кстати, root там висит как пользователь

постоянно).

Вот и все.

Потом наделали скриншотов, закинули копию странички на Nettaxi, где ее уже убили

по непонятным нам причинам и читали себе почту на Хотмэйле

(тоже через редирект с выходом на вингейт (еще один редирект)). Скажите, что у нас тоже паранойя.

Может быть, зато спим спокойно. Ответы, кстати, получились очень интересные. Ради них стоило все

это затевать ;).

В заключении хочу дать несколько советов провайдерам:

- Не держите у себя на работе гамеров-ламеров, и не пускайте левый народ за служебные

машины.

- Не давайте всем машинам подряд реальные ИПшники. Возможности современных компов

позволяют делать проксирование/маскарадинг/НАТ без потери качества сети. Чем меньше вас видят, тем

сложнее прицелиться.

- Почаще смотрите что происходит с машинами, с которых вы запускаете Телнет, ФТП и

т.п. И уж во всяком случае, не делайте этого с ИП, роутящихся через КОНКУРЕНТОВ.

- Читайте новости о безопасности сетей. Например, обзоры Хакзоны - оперативные,

интересные, достаточно подробные, да еще и на русском языке.

...и начинающим хакерам:

- Не пытайтесь пользоваться BackOrifice для серьезных взломов - наша версия достаточно

переделана и не оставляет следов.

- Если вы не уверены, что вам надо что-то взломать, не взламывайте это. Здоровье

сбережете. Мы описали идеально простой взлом, но даже здесь не все было так гладко.

- Не светитесь. Пользуйтесь редиректами, анонимайзерами... Отработайте сначала взлом в

моделе на своей локалке и попробуйте найти свои же следы. Не лезьте в незнакомые ОС.

- Читай пункт 4 советов провайдерам.

Ну, и наконец, для тех, кто думает о своей безопасности или хочет "проверить, насколько защищены

их конкуренты", мы оставляем свой почтовый ящик.

Несколько писем с Хотмэйла

Hi!

Ну мужики, ну вы даете!!!!

А можно вопрос? А как же остальные два официальных

провайдера Украины? Вот бы и их туда же!!!

Но есть и другая строна медали ;-(

Появился лишнтй повод для властей таки ввести в действие

все те указы и прочее свое творчество.

Но в любом случае спасибо за то что людям показали

что молчать и ждать - это хуже чем что-то делать

Удачи, и дай вам бог не попадаться, _никогда_

|

daaaa..... , zelannoje Vami zasluzivajet uvazenija, a gumannost'

vdvojne, zalko to chto ja nje uvidel original'noje tvorenije, a tol'ko

kopiju :( hotelos'by v sljedushij raz uznat' vovremja, budu bezumno rad

jesli vy soobshitje nbje o Svojej ocherednoj pobedje za demokratiju v

Internete, jestestvenno do togo kak "pole brani" v (dannom sluchaje

WEB-sajt) raschishat sISOPY

s uvazenijem

Dmitri

NB! proshu izvenit' va ispolzovaije LAT-kodirovki ;)

|

Добрый день !

Есть предложение - телерадиокомпания ЮТАР делает о Вас пару сюжетов в новости ...

Возможно, это привлечет хоть какую-то часть общественности к проблеме

президентского указа ...

Разумеется, Ваша анонимность гарантирована ... Если Вам так будет легче,

Вы можете передать нам где-либо видеокассету с записью Ваших рассуждений

и мотивов ... (Спиной, или без лица) ...

Возможно, эти сюжеты смогут хоть как-то повлиять на создавшуюся ситуацию...

С уважением,

Дмитрий Косач

Системный администратор/журналист ТРК "ЮТАР"

|

|

|